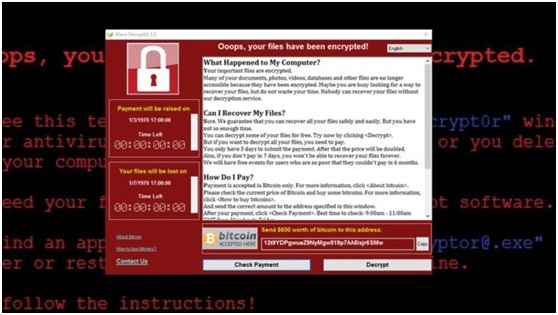

全球爆发”永恒之蓝”电脑勒索病毒

这种勒索病毒名为WannaCry ,图中是安全研究人员的安全的计算机环境中进行演示。

2017年5月12日起,全球范围内爆发了基于Windows网络共享协议进行攻击传播的蠕虫恶意代码。五个小时内,包括美国、俄罗斯以及整个欧洲在内的100多个国家,及国内的高校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件,对重要数据造成严重损失。

这次的“永恒之蓝”勒索蠕虫,是NSA网络军火民用化的全球第一例。一个月前,第四批NSA相关网络攻击工具及文档被Shadow Brokers组织公布,包含了涉及多个Windows系统服务(SMB、RDP、IIS)的远程命令执行工具,其中就包括“永恒之蓝”攻击程序。

非常幸运,我司的客户产品不必担心受“永恒之蓝”的攻击,我司的产品一直以来在硬件防火墙层面、操作系统底层。均对445端口以及相关共享服务做了封堵。云主机客户切记不能随意变动模板中内置的防火墙规则。避免不必要的影响。如果非我司的产品(如果其他IDC的server,或者是个人电脑)的情况应该如何应急如何处理

如已经感染,则立即断开网络,避免内网传播。并可以通过pe等工具,备份未被感染的文件,已经感染的文件,可以尝试使用360/金山提供的恢复工具尝试恢复

如未感染,则立即关闭445端口以及相关文件共享服务。

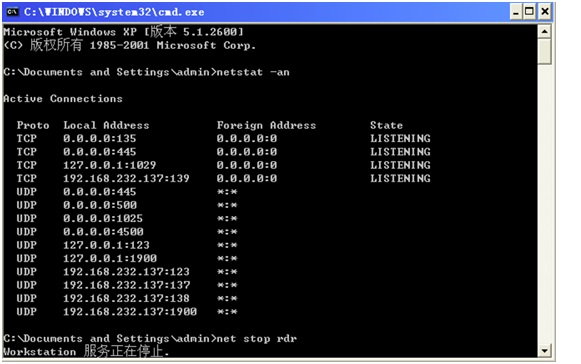

点击开始菜单,运行,cmd,确认。

输入命令netstat –an查看端口状态

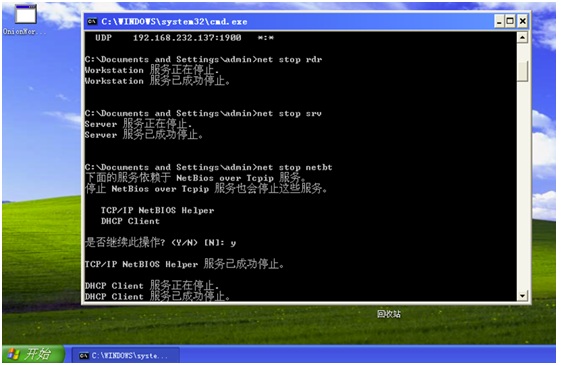

输入net stop rdr 回车

net stop srv 回车

net stop netbt 回车

然后尽快升级windows MS17-010补丁,附地址:https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

快速下载地址:https://yunpan.cn/cXLwmvHrMF3WI访问密码 614d

另外还可以通过配置主机级ACL策略封堵445端口

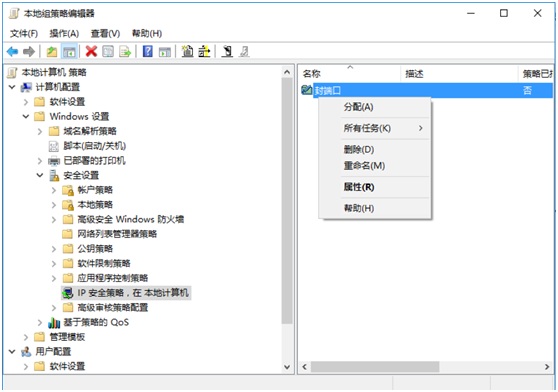

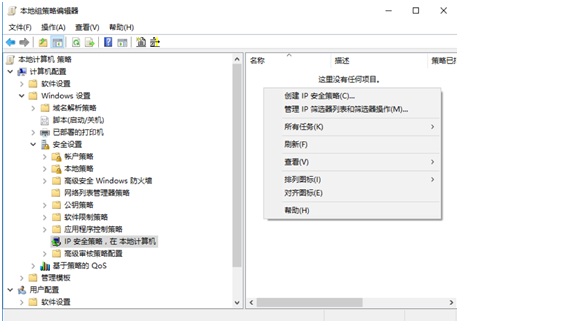

通过组策略IP安全策略限制Windows网络共享协议相关端口

开始菜单->运行,输入gpedit.msc回车。打开组策略编辑器

在组策略编辑器中,计算机配置->windows设置->安全设置->ip安全策略 下,在编辑器右边空白处鼠标右键单击,选择“创建IP安全策略”

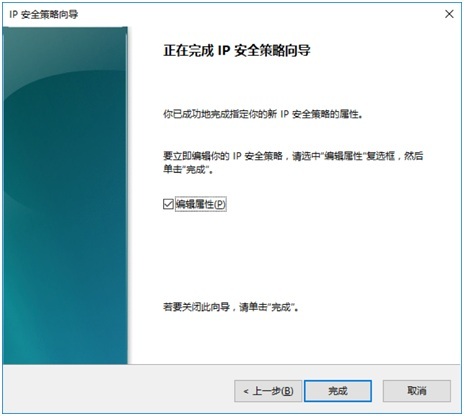

下一步->名称填写“封端口”,下一步->下一步->勾选编辑属性,并点完成

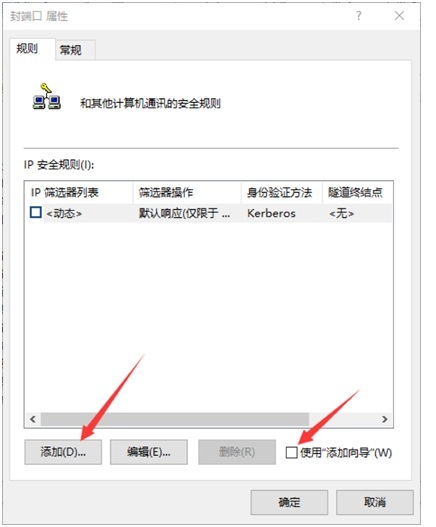

去掉“使用添加向导”的勾选后,点击“添加”

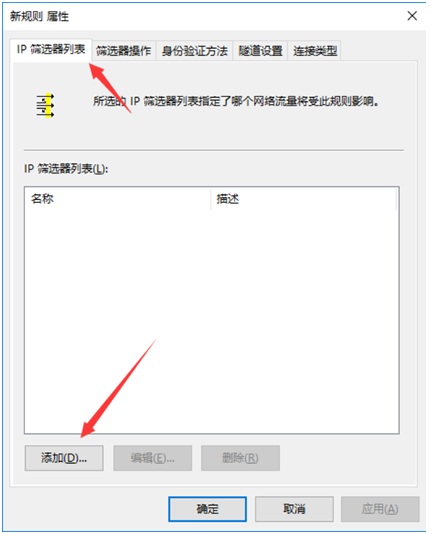

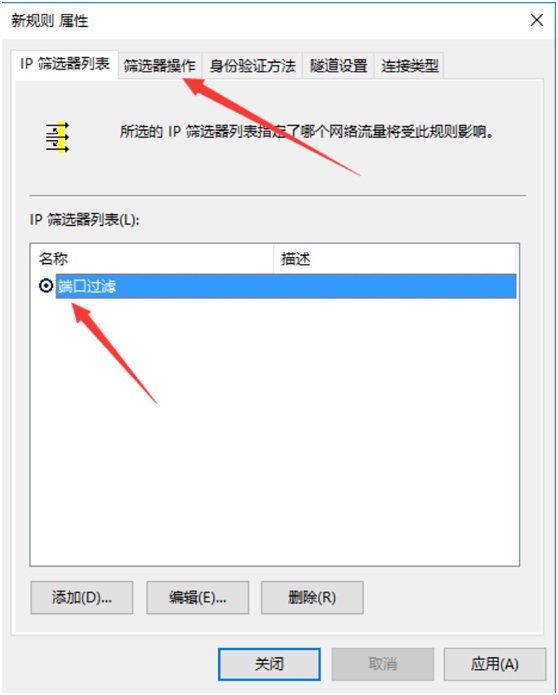

在新弹出的窗口,选择“IP筛选列表”选项卡,点击“添加”

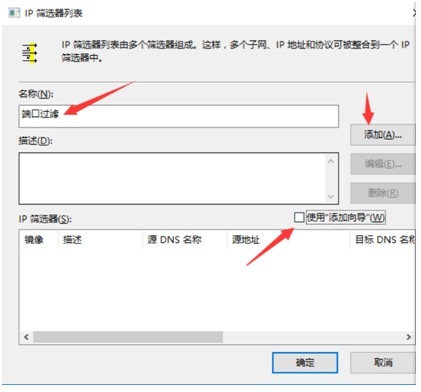

在新弹出的窗口中填写名称,去掉“使用添加向导”前面的勾,单击“添加”

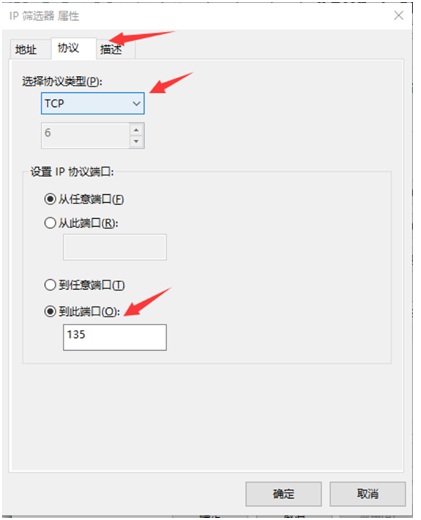

10在新弹出的窗口中,“协议”选项卡下,选择协议和设置到达端口信息,并点确定。

重复第7个步骤,添加TCP端口135、139、445。添加UDP端口137、138。添加全部完成后,确定。

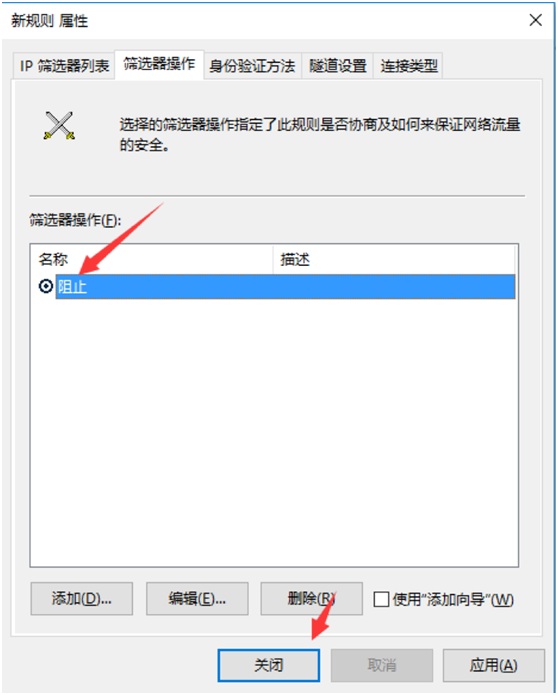

选中刚添加完成的“端口过滤”规则,然后选择“筛选器操作”选项卡。

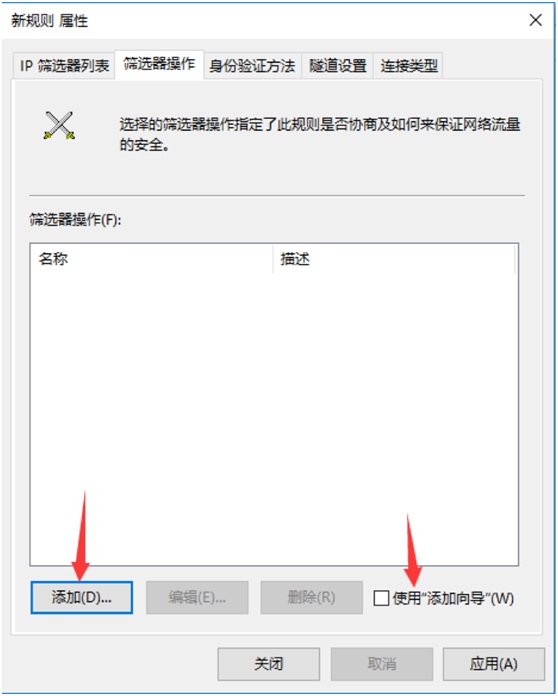

去掉“使用添加向导”勾选,单击“添加”按钮

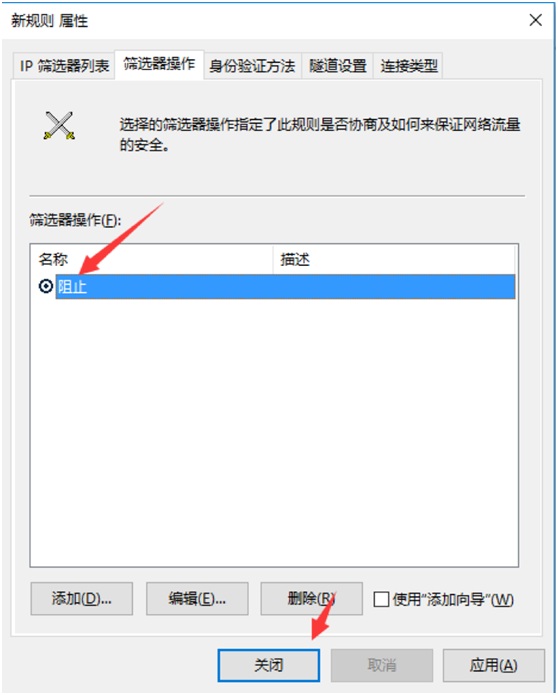

选择“阻止”

2. 选择“常规”选项卡,给这个筛选器起名“阻止”,然后“确定”。

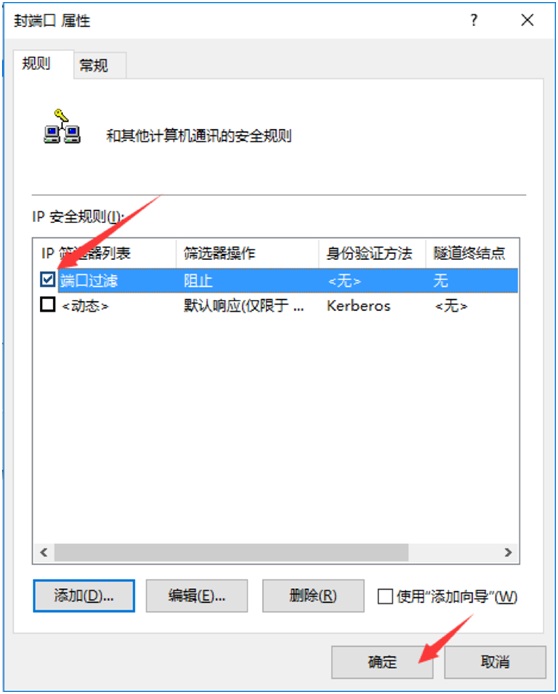

3. 确认“IP筛选列表”选项卡下的“端口过滤”被选中。确认“筛选器操作”选项卡下的“阻止”被选中。然后点击“关闭”。

4. 确认安全规则配置正确。点击确定。

5. 在“组策略编辑器”上,右键“分配”,将规则启用。

另外如果是同行IDC厂商或者是大型企业,PC规模较大,建议优先考虑在边界防火墙以及核心交换机对445端口的通讯进行拦截。

一些参考配置方式:

Juniper设备的建议配置(示例):

set firewall family inet filter deny-wannacry term deny445 fromprotocol tcp

set firewall family inet filter deny-wannacry term deny445 fromdestination-port 445

set firewall family inet filter deny-wannacry term deny445 thendiscard

set firewall family inet filter deny-wannacry term default thenaccept

#在全局应用规则

set forwarding-options family inet filter output deny-wannacry

set forwarding-options family inet filter input deny-wannacry

#在三层接口应用规则

set interfaces [需要挂载的三层端口名称] unit 0 family inet filteroutput deny-wannacry

set interfaces [需要挂载的三层端口名称] unit 0 family inet filter inputdeny-wannacry

华三(H3C)设备的建议配置(示例):

新版本:

acl number 3050

rule deny tcp destination-port 445

rule permit ip

interface [需要挂载的三层端口名称]

packet-filter 3050 inbound

packet-filter 3050 outbound

旧版本:

acl number 3050

rule permit tcp destination-port 445

traffic classifier deny-wannacry

if-match acl 3050

traffic behavior deny-wannacry

filter deny

qos policy deny-wannacry

classifier deny-wannacry behavior deny-wannacry

#在全局应用

qos apply policy deny-wannacry global inbound

qos apply policy deny-wannacry global outbound

#在三层接口应用规则

interface [需要挂载的三层端口名称]

qos apply policy deny-wannacry inbound

qos apply policy deny-wannacry outbound

华为设备的建议配置(示例):

acl number 3050

rule deny tcp destination-port eq 445

rule permit ip

traffic classifier deny-wannacry type and

if-match acl 3050

traffic behavior deny-wannacry

traffic policy deny-wannacry

classifier deny-wannacry behavior deny-wannacry precedence 5

interface [需要挂载的三层端口名称]

traffic-policy deny-wannacry inbound

traffic-policy deny-wannacry outbound

Cisco设备的建议配置(示例):

旧版本:

ip access-list extended deny-wannacry

deny tcp any anyeq 445

permit ip any any

interface [需要挂载的三层端口名称]

ip access-group deny-wannacry in

ip access-group deny-wannacry out

新版本:

ip access-list deny-wannacry

deny tcp any anyeq 445

permit ip any any

interface [需要挂载的三层端口名称]

ip access-group deny-wannacry in

ip access-group deny-wannacry out

锐捷设备的建议配置(示例):

ip access-list extended deny-wannacry

deny tcp any anyeq 445

permit ip any any

interface [需要挂载的三层端口名称]

ip access-group deny-wannacry in

ip access-group deny-wannacry out

【上一篇】:关于网站进行公安备案的公告

【下一篇】:存量域名实名认证通知